Inferno Zararlı Yazılım

“Inferno Zararlı Yazılımı, Coinbase Olarak Kamufle Olmuş ve 137,000 Mağdurdan 87 Milyon Dolar Çekti”

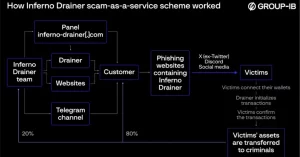

“Şu anda faaliyette olmayan Inferno Drainer’ın arkasındaki operatörler, 2022 ve 2023 yılları arasında bir yıl süresince 16,000’den fazla benzersiz kötü niyetli alan adı oluşturdular.

Singapur merkezli Group-IB tarafından paylaşılan bir rapora göre, bu plan, ‘yüksek kaliteli’ olta sayfalarını kullanarak kullanıcıları kripto para cüzdanlarını saldırganların altyapısıyla bağlamaya yönlendirmek amacıyla Web3 protokollerini taklit eden aldatıcı işlemleri yetkilendirmeye zorlamak için yüksek kaliteli olta sayfalarını kullandı.”

“Kasım 2022’den Kasım 2023’e kadar faal olan Inferno Drainer’ın, 137,000’den fazla mağduru dolandırarak 87 milyon doların üzerinde haksız kazanç elde ettiği tahmin edilmektedir.

Bu zararlı yazılım, gelirlerinin %20’si karşılığında iştirakçilere sunulan dolandırıcılık hizmeti modeli kapsamında benzer tekliflerin bir parçasıdır.

Dahası, Inferno Drainer müşterileri, zararlı yazılımı kendi dolandırıcılık sitelerine yükleyebilir veya geliştiricinin hizmetinden, bazı durumlarda hiçbir ek ücret talep etmeden veya çalınan varlıkların %30’unu tahsil ederek oluşturulması ve barındırılması için faydalanabilirdi.

Group-IB’ye göre, faaliyet, 16,000’den fazla benzersiz alan adında barındırılan özel olarak oluşturulmuş sayfalar aracılığıyla 100’den fazla kripto para markasını taklit etti.”

“Bu alan adlarının 500’ünün daha detaylı analizi, JavaScript tabanlı drainer’ın başlangıçta bir GitHub deposunda (kuzdaz.github[.]io/seaport/seaport.js) barındırıldığını, daha sonra doğrudan web sitelerine entegre edildiğini ortaya çıkardı. Kullanıcı “kuzdaz” şu anda mevcut değildir.

Benzer bir şekilde, başka bir setin içinde bulunan 350 site, “coinbase-wallet-sdk.js” adlı bir JavaScript dosyasını farklı bir GitHub deposu olan “kasrlorcian.github[.]io” üzerinde barındırıyordu.

Bu siteler daha sonra Discord ve X (önceki adıyla Twitter gibi) gibi platformlarda yayıldı ve potansiyel kurbanları ücretsiz token’lar (airdrop olarak da bilinir) sunma bahanesiyle tıklamaya teşvik etti ve cüzdanlarını bağlamalarını istedi. Bu noktada işlemler onaylandığında, varlıkları boşaltılmış oluyordu.”

“Seaport.js, coinbase.js ve wallet-connect.js adlarını kullanarak, yetkisiz işlemleri tamamlamak amacıyla Seaport, WalletConnect ve Coinbase gibi popüler Web3 protokollerini taklit etme fikri vardı. Bu betiklerden birini içeren en erken web sitesi tarihi 15 Mayıs 2023’e kadar uzanıyor.

Group-IB analisti Viacheslav Shevchenko, “Inferno Drainer’a ait olta sitelerinin başka tipik bir özelliği, kullanıcıların sıcak tuşları veya fare sağ tıklama ile web sitesi kaynak kodunu açamamalarıydı,” dedi. “Bu, suçluların betiklerini ve yasadışı faaliyetlerini kurbanlarından gizlemeye çalıştıkları anlamına gelir.”

Bu ayın başlarında Google’a ait Mandiant’in X hesabının, CLINKSINK olarak takip edilen bir kripto para drainer’ı barındıran bir dolandırıcılık sayfasına bağlantılar dağıtmak için ele geçirildiğini belirtmek önemlidir.

Group-IB’nin Yüksek Teknoloji Suçları İnceleme Departmanı Başkanı Andrey Kolmakov, “Inferno Drainer faaliyetini sona erdirmiş olabilir, ancak 2023 boyunca gösterdiği etkileyici varlık, drainer’ların daha da gelişmeye devam etmesi nedeniyle kripto para sahiplerine yönelik ciddi riskleri vurguluyor,” dedi.”

Google, Chrome için Güvenlik Güncellemelerini Yayınladı

Google, Windows, Mac ve Linux için Chrome 100.0.4896.88 sürümünü yayımladı. Bu sürüm, bir saldırganın etkilenen bir sistemin denetimini ele geçirmek için yararlanabileceği güvenlik açıklarını giderir.

Linux Sistemler İçin PwnKit Güvenlik Açığı

Polkit’in pkexec bileşeninde CVE-2021-4034 (PwnKit) olarak tanımlanan bir güvenlik açığı, neredeyse tüm Linux dağıtımlarının varsayılan yapılandırmasında mevcut bulunan ve sistem üzerinde root ayrıcalıkları elde etmek için kullanıılabildiği belirtiliyor. CVE-2021-4034 PwnKit olarak adlandırıldı ve geçmişi 12 yıldan uzun bir süre önce pkexec’in ilk yıllaraına kadar uzanıyor, bu da tüm Polkit sürümlerinin etkilendiği anlamına geliyor

Acil olarak linux dağıtımınızı güncelleyiniz.

yum clean all

yum update

güncellleme almayan sistemlerde

chmod 0755 /usr/bin/pkexec

jQuery Zafiyeti

Genel Bilgi

jQuery UI ara yüzünün bazı versiyonlarında zafiyet tespit edilmiştir.

Etki

Birden çok mevcut güvenlik açıklığı nedeniyle, siber saldırganların hedef alınan sistemlerde Dos saldırısı gerçekleştirmeleri ihtimal dahilindedir. Zafiyetin CVE kodu şu şekildedir:

CVE-2020-28488

Çözüm

Ulusal Siber Olaylara Müdahale Merkezi (USOM), sistem yöneticilerine; jQuery güncellemeleri yayınlanınca, ivedilikle yapmalarını önermektedir.

Kaynaklar

Sudo Heap-Based Buffer Overflow Vulnerability — CVE-2021-3156

Sudo has released an advisory addressing a heap-based buffer overflow vulnerability—CVE-2021-3156—affecting sudo legacy versions 1.8.2 through 1.8.31p2 and stable versions 1.9.0 through 1.9.5p1. Sudo is a utility included in many Unix- and Linux-based operating systems that allows a user to run programs with the security privileges of another user. An attacker could exploit this vulnerability to take control of an affected system.

CISA encourages users and administrators to update to sudo version 1.9.5p2, refer to vendors for available patches, and review the following resources for additional information.

Google Releases Security Updates for Chrome

Google has released Chrome version 88.0.4324.146 for Windows, Mac, and Linux. This version addresses multiple vulnerabilities that that an attacker could exploit to take control of an affected system.

CISA encourages users and administrators to review the Chrome Release and apply the necessary updates.

Zero-Day Vulnerability in SonicWall SMA 100 Series Version 10.x Products

CISA is aware of a vulnerability in SonicWall Secure Mobile Access (SMA) 100 series products. SMA 100 series products provide an organization’s employees with remote access to internal resources. SonicWall security and engineering teams have confirmed a zero-day vulnerability that was reported by a third-party threat research team on Sunday, January 31, 2021. This vulnerability impacts only SMA 100 series devices with firmware version 10.x, and SonicWall has released a patch that should be applied immediately to avoid potential exploitation.

CISA encourages users and administrators to review the SonicWall security advisory and apply the necessary update as soon as possible. CISA also encourages users and administrators to monitor the SonicWall advisory for updates as new information becomes available.

As a risk-reduction measure, CISA recommends organizations implement multi-factor authentication on all virtual private network connections.

Cisco Releases Security Updates

Cisco has released security updates to address vulnerabilities in Cisco products. An attacker could exploit some of these vulnerabilities to take control of an affected system.

CISA encourages users and administrators to review the following Cisco Advisories and apply the necessary updates. For updates addressing lower severity vulnerabilities, see the Cisco Security Advisories page.

- Cisco Small Business RV160, RV160W, RV260, RV260P, and RV260W VPN Routers Remote Code Execution Vulnerabilities cisco-sa-rv160-260-rce-XZeFkNHf

- Sudo Privilege Escalation Vulnerability Affecting Cisco Products: January 2021 cisco-sa-sudo-privesc-jan2021-qnYQfcM

- Cisco IOS XR Software IPv6 Flood Denial of Service Vulnerability cisco-sa-xripv6-spJem78K

- Cisco Small Business RV160, RV160W, RV260, RV260P, and RV260W VPN Routers Arbitrary File Write Vulnerabilities cisco-sa-rv160-260-filewrite-7x9mnKjn

- Cisco Small Business RV Series Routers Management Interface Remote Command Execution and Denial of Service Vulnerabilities cisco-sa-rv-overflow-ghZP68y

- Cisco Small Business RV Series Routers Management Interface Command Injection Vulnerabilities cisco-sa-rv-command-inject-BY4c5zd

- Cisco IOS XR Software for Cisco 8000 Series Routers and Network Convergence System 540 Series Routers Image Verification Vulnerabilities cisco-sa-ioxr-l-zNhcGCBt

- Cisco IOS XR Software for Cisco 8000 Series Routers and Network Convergence System 540 Series Routers Privilege Escalation Vulnerability cisco-sa-iosxr-pe-QpzCAePe

- Cisco IOS XR Software Enf Broker Denial of Service Vulnerability cisco-sa-iosxr-dos-WwDdghs2

Siemens HMI Comfort ve HMI KTP Mobil Endüstriyel Ürünler Zafiyeti

Genel Bilgi

Siemens, SIMATIC HMI Comfort ve HMI KTP Mobil panelleri için güvenlik tavsiyeleri yayınladı

Etki

Kritik önem düzeyindeki mevcut güvenlik açıklıkları nedeniyle yetkisiz kullanıcıların etkilenen sistemler üzerinde tam kontrol sağlaması ihtimal dahilindedir.

Çözüm

Ulusal Siber Olaylara Müdahale Merkezi (USOM), kullanıcı ve sistem yöneticilerine yüksek önem derecesindeki zafiyetler için Siemens tarafından yayınlanan güvenlik önerilerini inceleyerek;

- Mevcut yazılımların güncellenmesi,

- Kullanılan sistemlerin ağ segmentasyonları yapılmalı ve zonelar arası trafik kontrollerinin yapılmasnı,

- Kontrol sistemlerinin internete erişiminin kontrol edilmesi ve gerekli olmadıkça internete erişiminin engellenmesini,

- Kontrol ağları ve ilişkili sistemleri dış ortamlardan ayırmak için kullanılan güvenlik duvarı yapılandırmalarında içe doğru (inbound) uygulanan kısıtlamalar gibi dışa doğru (outbound) da kısıtlamalar uygulanmalı, iç ağdan dışarıya doğru kontrolsüz erişim sağlanmamasını,

- Kontrol sistemlerine dış ağdan teknik destek veya uzaktan bağlantı yapılması gereken durumlarda üçüncü parti yazılımlar kullanılması yerine VPN altyapısının kullanılması ve uzak bağlantı sırasında ilgili personelin yapılan işleri izlemesini tavsiye etmektedir.

Kaynaklar

http://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2020-15798

https://www.first.org/cvss/calculator/3.0#CVSS:3.0/AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:H/A:H

https://cert-portal.siemens.com/productcert/pdf/ssa-520004.pdf

https://support.industry.siemens.com/cs/ww/en/view/109746530

https://www.siemens.com/industrialsecurity